SSL协议的第一个公开版本是SSL2.0它由Netscape Communications在 1995年发布,但由于发现了多个严重的安全漏洞,SSL2.0很快就被认为是不安全的,并被后续版本(SSL3.0和 TLS1.0、1.1、1.2、1.3)所取代。现代浏览器和服务器早已默认禁用对 SSL2.0的支持。

1994年11月,当网景通讯公司 (Netscape Communications) 推出其突破性的Netscape Navigator浏览器时,很少有人知道该公司在幕后进行的创新。

安全套接字层(SSL) 协议的第一次迭代(即 SSL1.0)正是在这里诞生的。尽管此版本从未公开发布,但SSL协议的第二个版本(SSL2.0)于次年初在 Netscape Navigator1.1中首次公开亮相。正是这个版本的 SSL 协议为如今我们习以为常的数字信任奠定了基础。

在我们庆祝SSL2.0诞生30周年之际,我们一起回顾并探索这项先驱技术如何随着时间推移而演变的绝佳机会——从脆弱的SSL2.0到保护我们今天数字生活的最新TLS协议版本(TLS1.2 和1.3)的强大安全性。

如果没有传输层安全性 (TLS) 的帮助,你无法在网上做任何有意义的事情——至少在安全方面是如此。但这并非总是如此——早期的SSL安全协议版本已经出现又消失,为后来的现代TLS协议版本铺平了道路。

探索我们的交互式时间线,了解有关SSL和TLS协议不同版本的更多信息,以及每个协议在过去 30 年中如何为提高互联网安全性做出贡献。

1995年3月

SSL2.0 于1995年初随Netscape Navigator v1.1(世界上第一款公开发布的互联网浏览器)一同推出。它比 Netscape于1994年11月内部发布的SSL1.0提供了增强的加密和身份验证功能。SSL协议于1995年4月作为草案提交给IETF。

1995年11月

SSL3.0 的推出是为了缓解 SSL 2.0 中普遍存在的一些安全问题。除了引入更强大的算法外,此协议版本还引入了额外的密码套件。

1999年1月

TLS1.0 — TLS 1.0 是首个发布的传输层安全协议版本,它基于其前身SSL3.0构建,但旨在解决其诸多问题。尽管 SSL 3.0 是其基础设计,但这两个协议之间并不互操作。

2006年4月

TLS1.1 — 此 TLS 协议的更新版本于 2006年4月标准化为 IETF RFC 4346。其目的是对 TLS 1.0 进行微小更新,以帮助解决早期协议中存在的一些安全漏洞。

2008年8月

TLS1.2 — TLS1.2 标准于 2008年8月

从技术上讲,Netscape 于1994 年底推出了SSL 1.0 版本。然而,由于存在大量安全问题,它从未公开发布过。(它仅在Netscape Communication 的内部环境中使用。)

因此,SSL2.0版本通常被视为真正的历史缔造者,而非其“问题重重”的前身。正因如此,我们将直接探讨SSL 2.0 版本,带您回顾过去三十年的发展历程,直至最终推出最新的TLS版本。

此版本的SSL协议为后续的SSL/TLS协议奠定了基础,这些协议在过去三十年中一直用于保护公共网站。SSL 协议 2.0 版作为Netscape Navigator 1.1 版的一部分发布时,是一个突破性的概念。它建立了一个称为SSL 握手 的过程,双方可以使用该过程建立安全的加密连接。

握手允许一方或双方使用X.509 数字证书(例如,用于服务器身份验证的 SSL/TLS 证书)进行身份验证,并使用非对称加密密钥对安全地交换会话密钥。(SSL 证书本质上是您网站的数字身份,相当于驾照或州身份证。)

纵观历史,加密通信需要双方交换密钥,用于加密和解密信息。这意味着他们必须面对面交流,才能验证接收密钥的人是否是真正的接收者。(这不利于远程或即时的全球通信,对吧?)

SSL 2.0 旨在通过提供远程交换密钥的方法来实现远程加密通信,从而改变这一切。

图片说明:威瑞信成立于 1995 年,是全球首家颁发 SSL/TLS 证书的公共认证机构 (CA)。为了好玩,不妨欣赏一下该公司 1997 年 6 月网站上的这张“复古”截图。(此截图由 Wayback Machine 于 1997 年 6 月 26 日从 Verisign.com 域名截取。)

图片说明:威瑞信成立于 1995 年,是全球首家颁发 SSL/TLS 证书的公共认证机构 (CA)。为了好玩,不妨欣赏一下该公司 1997 年 6 月网站上的这张“复古”截图。(此截图由 Wayback Machine 于 1997 年 6 月 26 日从 Verisign.com 域名截取。)

然而,SSL 2.0 存在诸多安全问题——其中一些(尽管并非全部)是人为造成的(例如,美国政府关于加密软件和设备出口的法规)。这就引出了 SSL v3……

Mozilla报告称,SSL3.0 的支持于 1995 年 11 月推出,以填补其前身存在的一些安全漏洞(尽管标准草案的最终版本直到 1996 年 11 月才发布)。以下是一些实现此目标的示例:

此核心协议版本的设计甚至延续到了最新版本的TLS。然而,领导未来标准的责任已从Netscape转移到互联网工程任务组 (IETF) 于1996年成立的新TLS 工作组。

TLS1.0 的基础是 SSL 3.0,这个新协议旨在解决其前身的一些漏洞。与之前的 SSL 标准不同,TLS1.0 由 IETF 主导制定。

尽管 TLS 的设计初衷是取代 SSL协议,而不是与其互操作,但它允许协议回滚(降级)到安全性较低的 SSL 协议,以支持旧系统。(这也是为什么某些版本的 TLS 协议仍然容易受到前面提到的 POODLE 攻击的原因。)

该协议的较新版本:

最终,TLS1.0直到多年后(2021年3月)才被正式弃用,并且该协议版本仍在被各大浏览器和操作系统逐步淘汰。

TLS1.1 版继承了1.0 版的优点,对以下方面进行了“小的安全改进、说明和编辑改进”:

注意: 1999 年(TLS 1.0 实施后),美国终于放宽了之前对加密软件和设备出口的限制。这意味着 SSL 2.0、SSL 3.0 和 TLS 1.0 实施时的限制在 TLS 1.2 和 1.3 中不再有效,从而允许使用更大的加密密钥。

TLS 1.1 目前处于什么阶段?

虽然此 TLS 协议版本已在现代主流浏览器(Chrome、Firefox、Safari 和 Edge)中弃用,但这些客户端的旧版本可能仍提供部分支持。它们会向尝试使用不安全协议连接的用户显示警告消息和图标。

TLS1.2 规范做出了一些显著的变化,其中包括:

TLS1.2 目前处于什么阶段?

TLS 1.2 仍然是目前在线服务器和客户端支持的协议版本中最为广泛的。(Qualys SSL Labs 的 SSL Pulse 工具数据显示,截至 2024 年 5 月,在接受调查的 15 万个启用 SSL/TLS 的站点中,99.9% 的站点支持 TLS 1.2 协议。)然而,尽管进行了上述所有更改,TLS 1.2 仍然不足以抵御日益增多的威胁。

要使在线交易和数据传输更加安全,我们仍需付出更多努力。现在,TLS 协议的最新版本已经发布……

TLS 1.3本质上摒弃了现有 TLS 1.0-1.2 规则手册和设计的部分内容。结果如何?简化、精简的设计使其比前代版本速度更快(在规模上),也更安全。

1.3 版本中最大的变化之一涉及会话密钥的派生方式以及在线证书状态协议(OCSP) 消息的传输方式。但是,此 TLS 协议版本还有哪些其他值得注意的变化呢?

TLS 1.3 目前处于什么阶段?

此协议版本仍在使用中,尽管它不像 TLS 1.2 版本那样被广泛采用。截至 2024 年 5 月,Qualys SSL Labs 调查的网站(来自前面提到的 SSL Pulse 工具)中有 70.1% 支持 TLS 1.3 协议。

量子密码学不仅需要全新的思维方式和方法来实现,还需要随着技术和威胁的演变而不断变革。这主要是因为预计密码相关量子计算机(CRQC) 将使 TLS 1.2 和我们现在依赖的公钥密码算法几乎失效。

正是出于这个原因,作为转向使用后量子密码 (PQC) 算法的一部分,IETF 建议TLS 应用程序必须支持使用TLS 1.3 ,并且仅在特定情况下才支持TLS 1.2 协议。

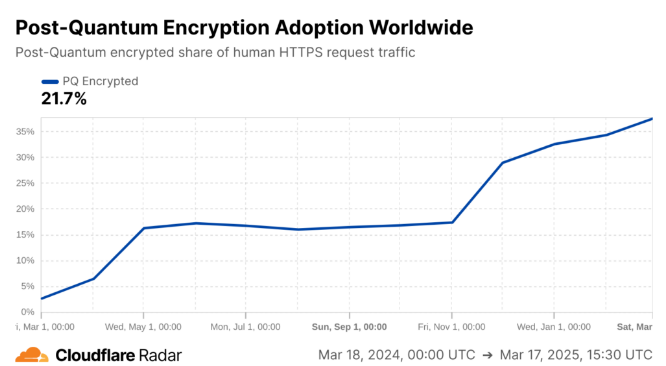

各大提供商正开始过渡到将 TLS 1.3 与混合 PQC 结合使用。Cloudflare报告称,截至 2025 年 3 月,“超过三分之一进入 Cloudflare 网络的人类网络流量已通过采用混合 ML-KEM 密钥交换的 TLS 1.3 受到保护,免受此类攻击。”

图片说明:该图表展示了 Cloudflare 使用后量子加密算法通过加密连接提供的 HTTPS 流量。图片由Cloudflare Radar 平台。

原文链接:www.thesslstore.com/blog/ssl-and-tls-versions-celebrating-30-years-of-history

1995年,Netscape Communications 发布了SSL(Secure Sockets Layer)协议的第一个公开版本—SSL 2.0。它的诞生标志着在互联网上进行安全通信的初步尝试。在那个互联网还相对年轻的时代,SSL2.0为保护用户在网络上传输的敏感信息(例如信用卡号、密码等)提供了一种加密机制,这在当时具有开创性的意义!

如果您管理多个域名并需要批量申请购买SSL证书,topssl.cn是您的较佳选择。topssl.cn的证书产品可轻松大规模保护您的网站安全,并可提供技术支持!

加密您的网站,赢得客户信任!