Google Chrome 宣布,自 2026 年 6 月 15 日起,将停止信任支持客户端身份验证扩展密钥用法 (clientAuth EKU) 的公共服务器证书 (SSL/TLS 证书)。

Google Chrome 根存储策略 (v1.6) 的更新旨在鼓励证书颁发机构 (CA) 立即转向仅支持服务器身份验证的 PKI 层次结构。

此项变更不会影响大多数用户或网站(例如,仅使用SSL证书进行服务器身份验证的组织)。但是,如果您使用 SSL证书进行客户端身份验证,则需要尽早进行调整。

那么,为何会发生这种变化?从公共SSL证书中移 clientAuth EKU对您的组织意味着什么?

让我们来深入探讨。

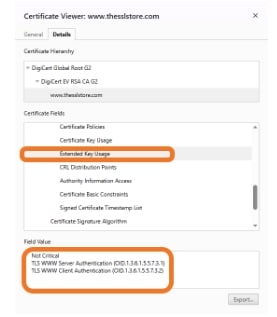

图示: 此图显示了 SSL/TLS网站安全证书中默认显示的扩展密钥使用数据。EKU 旨在传达证书的用途。

图示: 此图显示了 SSL/TLS网站安全证书中默认显示的扩展密钥使用数据。EKU 旨在传达证书的用途。

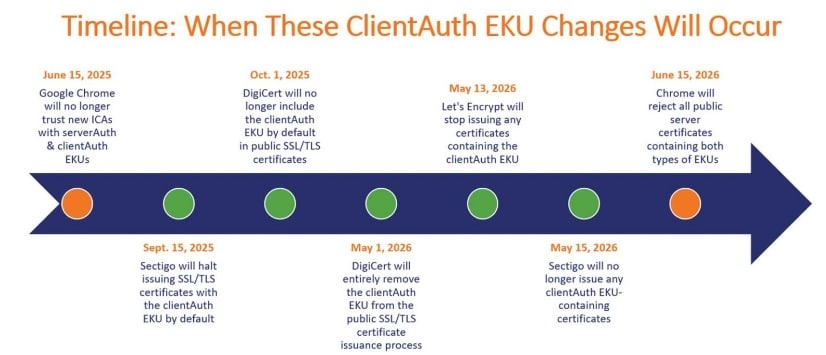

Google 建议现有CA在2025年9月15日之前迁移到新的专用 PKI 层次结构。这适用于Chrome根存储中当前包含的、但尚不支持专用服务器身份验证的 CA。

自2026年6月15日起: 所有公共信任的 SSL/TLS 证书必须由支持专用 TLS 服务器身份验证的 PKI 层级结构颁发。(换言之:不再存在混合用途/多用途的 PKI 层级结构。)

ClientAuth 将不再作为 EKU 包含在 2026年6月15日之前颁发的新叶证书中。然而,公共CA正在以不同的速度在 6 月截止日期之前推出这些更改:

此项更改不会影响大多数网站,因为大多数SSL/TLS证书仅用于服务器身份验证。

然而,这项变更将影响任何使用服务器证书进行客户端身份验证相关用途(例如,相互TLS [mTLS] 和服务器到服务器身份验证)的企业和其他组织。例如,它可能会影响金融服务和技术服务等行业的一些组织。

但需要强调的是,并非只有这些行业的组织会受到影响。它还会波及其他行业中那些使用公共服务器证书进行客户端身份验证相关用途的组织。

答案取决于您对 SSL/TLS 证书的使用情况。

多年来,SSL/TLS 证书一直包含两种扩展密钥用途 (EKU),它们定义了证书可用于验证的内容:

ip-kp-serverAuth 或对象 ID [OID] 1.3.6.1.5.5.7.3.1)ip-kp-clientAuth 或 OID 1.3.6.1.5.5.7.3.2)在CA/B论坛 2024 年 10 月的会议上,谷歌代表介绍了Chrome根证书计划的更新,并分享了(以及其他一些变更)其计划从 Chrome 根证书计划策略 v1.6 的服务器 SSL/TLS 证书中消除 clientAuth 用例。这是我们目前在整个行业普遍看到的向专用 PKI 层次结构迁移的大趋势的一部分。

这里的核心思想是消除多用途证书信任链,以便:

不过,说实话,最好将这两个扩展密钥用例分开,以免损害 PKI 固有的公众信任。因此,只需使用SSL/TLS证书对面向公众的服务器进行身份验证,并让连接的客户端使用单独的客户端身份验证证书即可。

提醒: 这些对公共 SSL/TLS 证书的变更不会影响私有PKI客户端身份验证。这是因为这些变更仅影响公共信任的 SSL/TLS 证书。

加密您的网站,赢得客户信任!