如何防止SSL证书被事后破解?为了解决“不被第三方窃取”这个问题,出现了一种更好的替代方案:使用临时迪菲-赫尔曼算法(Diffie-Hellman)。这种算法虽然速度稍慢,但它生成的会话密钥是独一无二的,只有你和服务器才能获取。即使有人拿到了服务器的私钥,也无法解密你们的对话。

随着大规模数据监控事件的曝光,SSL/TLS中一个不为人知的功能——“前向保密性”(Forward Secrecy)突然引起了广泛关注。那么,这到底是什么?为什么它现在如此重要?

每一个SSL连接都始于一个“握手”过程。在这个过程中,你的浏览器和服务器会互相确认身份,并商定一个临时的“会话密钥”。这个密钥会用于加密你们后续的所有对话,即使对话跨越多个连接。对话结束后,这个密钥就会被销毁。这个过程的核心,就是确保这个临时密钥的交换足够安全,不被第三方窃取。

目前最常用的密钥交换方式是基于RSA算法。服务器会用自己的私钥来保护这个会话密钥。这种方法很有效率,但有一个致命的弱点:任何拥有服务器私钥副本的人,都可以解密所有被这个私钥加密过的会话。

对一些网络安全设备来说,这可能是个有用的功能。比如,入侵检测系统(IDS/IPS)或防火墙(WAF)在拥有私钥后,就能解密流量,检查是否有恶意行为。

然而,在大规模监控的背景下,这成了一个巨大的安全隐患。想象一下,你的对手现在没有你的私钥,但他们可以记录下你所有加密的通信数据。如果未来他们通过某种方式(比如贿赂、法律手段,甚至技术进步)获得了你的私钥,他们就能回过头来,把所有以前记录的数据全部解密。

为了解决这个问题,出现了一种更好的替代方案:使用临时迪菲-赫尔曼算法(Diffie-Hellman)。这种算法虽然速度稍慢,但它生成的会话密钥是独一无二的,只有你和服务器才能获取。即使有人拿到了服务器的私钥,也无法解密你们的对话。

一旦对话结束,双方都会立即销毁这个“一次性”的会话密钥。要解密通信,唯一的办法就是直接破解这个密钥本身。这个特性,就是我们所说的前向保密性。

相比于破解服务器私钥,破解每一个单独的会话密钥要困难得多。而且,要解密所有的历史通信,对手不再是只用一个私钥就搞定,而是必须逐一破解每一个会话的密钥。

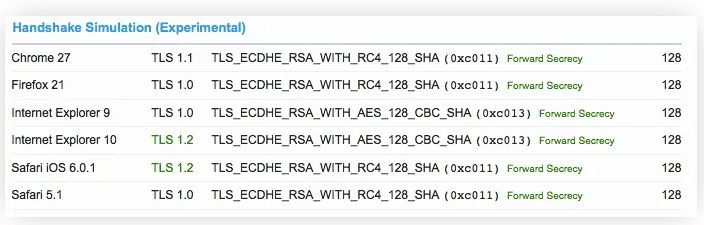

SSL协议支持两种实现前向保密性的算法:标准的迪菲-赫尔曼(DHE)和它的一个升级版,用于椭圆曲线密码学(ECDHE)。既然这么好,为什么不是所有网站都在用呢?

主要有两个原因:

要为你的网站启用前向保密性,可以分两步走:

当然。即使你使用了迪菲-赫尔曼密钥交换,强大的攻击者仍然可能通过其他方式发起攻击。例如,他们可能诱骗服务器在会话结束后继续记录会话密钥。

此外,出于性能考虑,有些服务器可能会在会话结束后保留会话密钥数小时甚至更久。另一种叫做“会话票证”的机制,如果实现不当,也可能危及前向保密性。因此,除非你非常了解其工作原理,否则最好禁用这个功能,以确保安全。

加密您的网站,赢得客户信任!