本文将深度复盘《英雄联盟》SSL 证书失效事件的技术细节,并从 SRE(站点可靠性工程)视角探讨长效证书管理的“黑天鹅”风险,以及在现代自动化架构中如何根治这类证书失效隐患。

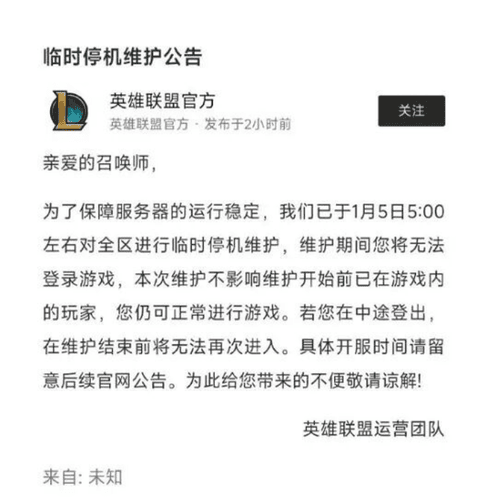

2026 年 1 月 5 日凌晨,全球数千万《英雄联盟》(LoL)玩家遭遇了一场史无前例的“降维打击”。不是因为黑客攻击,也不是因为代码 Bug,而是因为拳头游戏(Riot Games)在 2016 年签发的一张为期十年的 ssl证书 到期了。

这个听起来甚至有些“荒诞”的低级错误,直接导致了全球服务器长达 10 小时的宕机。当玩家发现手动将电脑系统时间调回 1 月 4 日就能进游戏时,这场属于顶级大厂的运维尴尬被彻底推向了技术圈的聚光灯下。

在现代软件架构中,ssl证书 的作用远不止于网页加密。对于《英雄联盟》这种大型网游,它承担着客户端与服务器之间双向验证(Mutual TLS)的重任。

这次事件最讽刺的地方在于,那张证书有效期长达 10 年。

从实际情况来看,超长有效期的证书反而是运维的“毒药”。在 2016 年,运维人员可能觉得“一劳永逸”,但在长达十年的时间跨度里,当时的经办人可能早已离职,当年的运维文档可能早已泛黄甚至丢失。

这给我们的警示是:不要迷信“长效”,越是不起眼的维护节点,越容易在关键时刻爆发。 现在的行业趋势是推行短效证书(如 90 天),通过强制性的自动化续期来确保流程的活跃度。

作为顶级大厂,拳头游戏肯定有极其完善的监控系统,但为什么没能提前预警?

| 风险维度 | 英雄联盟事件表现 | 推荐的避坑方案 |

|---|---|---|

| 有效期管理 | 10 年长效证书,到期即暴雷 | 使用1年的ssl证书强制自动化 |

| 验证粒度 | 全球统一验证点失效,扩散面广 | 引入多区域冗余验证机制 |

| 监控深度 | 忽略了客户端内部嵌入证书 | 使用ssl证书工具进行全端口、全链路扫描 |

| 容灾方案 | 依靠手动调表这种“玄学”避难 | 建立证书自动重颁发(Auto-Enrollment)体系 |

《英雄联盟》全球停服事件深刻揭示了数字信任体系中“有效期管理”的隐蔽性风险。在追求高可用的架构中,ssl证书 并非简单的加密插件,而是系统可用性的前置条件。从 SRE 视角看,解决此类问题的核心不在于“记得续费”,而在于通过 ssl证书工具 建立全生命周期的自动化监控与告警闭环。对于涉及全球业务的大型企业,利用 ov证书 级别的人工审核服务配合完善的自动轮转(Rotation)机制,是规避此类“运维黑天鹅”的最务实路径。

Q:为什么《英雄联盟》把证书有效期改到了 2125 年(100年)?

A:这其实是一种“应激性”处理。拳头游戏在修复后将新证书有效期设为 100 年,本质上是想通过极长有效期暂时封印这个维护点,避免近期再次发生。但从安全标准看,这并不符合目前的行业最佳实践。

Q:普通小站也会遇到这种全球停机吗?

A:更务实的建议是:普通小站如果证书过期,通常只会导致网页报红、无法访问,影响范围局限在你的域名下。而像 LoL 这种规模的服务,由于其验证逻辑深植于客户端,一旦失效就是毁灭性的“拔网线”效果。

Q:怎么预防这种“不起眼”的证书过期?

A:不要依赖人的记忆。利用 ssl证书工具 提供的多级预警功能,在过期前 30 天、15 天、7 天进行高频通知。此外,尽量将证书管理集成到 CI/CD 流程中。

Q:如果我的企业有类似 LoL 的全球业务,该选哪种证书?

A:首选 ov证书 或 EV 证书。这不仅是为了那把“绿锁”,更重要的是付费证书通常提供更专业的专家支持和有效期预警服务,能帮你守住最后一道防线。

加密您的网站,赢得客户信任!