如果您遇到“ssl error syscall”错误信息,则说明您的 SSL 配置存在问题。这可能是由于代理协议被禁用导致 SSL 握手请求失败所致。 要解决此问题,请确保在入站流量中启用代理协议。此外,请检查 Web 服务器上的 TLS 配置是否正确,因为服务器配置错误也可能导致此错误。

通过RTF集群中的边缘请求时收到“SSL_ERROR_SYSCALL”错误

通过 curl 进行测试。

> curl -kv -H "Host: rtf.mulesoft.com" https://52.62.119.xxx

* Rebuilt URL to: https://52.62.119.xxx/

* Trying 52.62.119.xxx...

* TCP_NODELAY set

* Connected to 52.62.119.xxx (52.62.119.xxx) port 443 (#0)

* ALPN, offering h2

* ALPN, offering http/1.1

* Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH

* successfully set certificate verify locations:

* CAfile: /etc/ssl/cert.pem

CApath: none

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

* LibreSSL SSL_connect: SSL_ERROR_SYSCALL in connection to 52.62.119.xxx:443

* stopped the pause stream!

* Closing connection 0

curl: (35) LibreSSL SSL_connect: SSL_ERROR_SYSCALL in connection to 52.62.119.xxx:443

通过 OpenSSL 进行测试

> openssl s_client -connect 52.62.119.xxx:443

CONNECTED(00000003)

write:errno=54

---

no peer certificate available

---

No client certificate CA names sent

---

SSL handshake has read 0 bytes and written 318 bytes

---

New, (NONE), Cipher is (NONE)

Secure Renegotiation IS NOT supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

---

在“入站流量”的“其他配置选项 ”中,“启用代理协议”选项仅当“运行时架构位于配置了代理协议的 AWS 负载均衡器之后”时才会选中。

Runtime Fabric 位于配置了代理协议的 AWS 负载均衡器之后。 如果 Runtime Fabric 部署在启用了代理协议的 AWS 负载均衡器之后,则必须选中“启用代理协议”选项。 源 IP 标头名称:留空; 启用代理协议:已选中

Runtime Fabric is behind an AWS Load Balancer with a Proxy Protocol configured.

If Runtime Fabric is deployed behind an AWS load balancer with a proxy protocol enabled, you must select the enable proxy protocol option.

Source IP header name: blank

Enable proxy protocol: checked

取消选中“启用代理协议”并应用

来自海外译文:

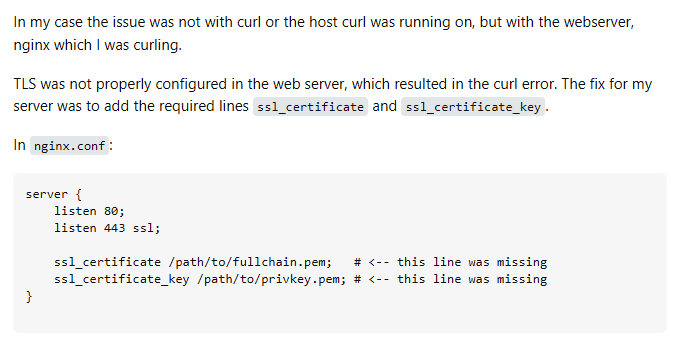

译文:就我而言,问题不在于 curl 或 curl 运行所在的主机,而在于我正在使用的 web 服务器 nginx。

Web 服务器上的 TLS 配置不正确,导致了 curl 错误。我的服务器的解决方法是添加所需的配置 ssl_certificate行 ssl_certificate_key。

在 nginx.conf:

server {

listen 80;

listen 443 ssl;

ssl_certificate /path/to/fullchain.pem; # <-- this line was missing

ssl_certificate_key /path/to/privkey.pem; # <-- this line was missing

}

另外一个方法:

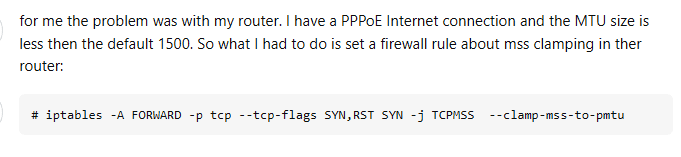

译文:我的问题出在路由器上。我使用的是PPPoE网络连接,MTU值小于默认值1500。所以我需要在路由器上设置一条关于MSS限制的防火墙规则:

# iptables -A FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

irefox中出现SSL_ERROR_NO_CYPHER_OVERLAP错误怎么办?

如何修复ERR_SSL_VERSION_OR_CIPHER_MISMATCH错误。

加密您的网站,赢得客户信任!